Отраслевая специфика

Свои особенности в управлении ресурсами и безопасностью инженерной инфраструктуры дата-центров существуют в каждой отрасли. К примеру, в финансовом секторе с определенными трудностями сталкиваются системообразующие банки, к которым предъявляются повышенные требования в плане информационной безопасности. Поскольку безопасность в том числе зависит и от отказоустойчивости, по этому параметру также предъявляются серьезные требования к местам развертывания ИТ-инфраструктуры. Логично, что для ЦОДов финансовых организаций и небольшого промышленного предприятия они будут разными — во втором случае от предприятия чаще всего не зависят важные для государства и населения функции.

Еще несколько лет назад считалось, что информационная безопасность — это дело заказчика, она зависит от технологической культуры, зрелости и требований его бизнеса. Сегодня ситуация изменилась, и государство все сильнее вмешивается в процесс, а регулирование, естественно, зависит от отраслей.

Новые дата-центры VS технологический «зоопарк Юрского периода»

Накопление разнородного оборудования, то есть «железа» автоматизации, сетевого оборудования, серверов и т.д. — того, что часто называют «зоопарком», — своеобразный тренд или последствие технологического развития. Сегодня новый смысл приобретает учет и управление такими ресурсами. Если раньше так называемые зомби-серверы просто занимали место и потребляли электроэнергию, сейчас они становятся реальной угрозой информационной безопасности. Важно четко понимать как минимум, кто владелец этого оборудования, кто им управляет, какую ценность это представляет и какие процессы зависят от этого.

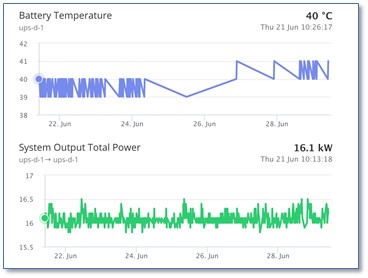

До сих пор ИТ-специалисты концентрировались на безопасности корпоративного периметра (сетевое оборудование, серверы), а элементы инженерной инфраструктуры (контроллеры, ИБП и т.д.) оставались в стороне. Предположим, эти устройства могут быть выделены в отдельную сеть или находиться в одной сети с прочим оборудованием. Часть оборудования (скажем, чиллеры и управляющие ими контроллеры) вынесена физически, например, на крышу здания. Эти узлы выходят за пределы периметра, но «безопасники» не наблюдают за ними, а эксплуатирующие эти установки специалисты не занимаются вопросами безопасности. Для них важнее простота доступа, надежность и понятность схем. При этом сеть часто не сегментирована, не меняются пароли и не используются средства защиты. Это может быть опасно.

Злоумышленник практически всегда идет по пути наименьшего сопротивления, поэтому, если перед ним стоит цель нарушить работу сервисов, то одним из возможных векторов атаки может стать атака на инженерную инфраструктуру. По опыту, практически никто из владельцев дата-центров не уделяет достаточного внимания защите этих систем.

Сейчас ситуация меняется, и владельцам дата-центров приходится задумываться о безопасности инженерных систем для противостояния угрозам. Меры самые обычные: нужно заняться безопасностью периметра сети управления инфраструктурой, предпринять определенные организационные меры, проверять сеть на наличие посторонних узлов, контролировать наличие необходимых средств защиты в плане аутентификации и авторизации, вести мониторинг сетевой активности и т.д. Нужно продумывать архитектуру сети таким образом, чтобы ИТ-инфраструктура могла запрашивать данные о состоянии физической, но чтобы не происходило несанкционированного доступа. Проблема, кстати, не только в злоумышленниках — на работу дата-центров сильно влияет человеческий фактор, и с этим надо бороться.

Существует большая часть инфраструктур, построенных относительно недавно. Другое дело, что подход к управлению ими родом из Юрского периода. Крупные западные организации управляют вычислительными центрами с очень старой инфраструктурой, но там она более грамотно модернизируется. Больше средств тратится на системы мониторинга, обслуживание, аудит и т.д. Наблюдается и другая картина — когда построенный по грамотному проекту вычислительный центр уже через пару лет представляет собой нечто менее упорядоченное и продуктивное, чем планировалось. Культура эксплуатации в России очень медленно развивается, и специалистов для долгосрочной эксплуатации не хватает. Более того, у нас не хватает менеджеров, которые знают, как построить работу дата-центра в долгосрочной перспективе. Разрозненное старое оборудование не проблема при грамотном обслуживании и наличии системы оценки рисков. Не всегда «зоопарк Юрского периода» становится угрозой, угроза — в неправильной организации процесса эксплуатации.

Согласно букве закона, или «О безопасности КИИ»

Существует несколько законодательных актов, которые регулируют информационную безопасность. Один из них — закон «О безопасности КИИ», он же федеральный закон №187, который регулирует безопасность объектов критической информационной инфраструктуры. Мы не говорим про защиту персональных данных или информацию, являющуюся гостайной. Законом определяются субъекты КИИ, как любые организации, которые владеют на законных основаниях такими объектами, как телекоммуникационные сети, автоматизированные системы управления и информационные системы в отраслях топливно-энергетического комплекса, в области атомной энергетики, в финансовом секторе, энергетике, транспорте и т.д. Сфера применения закона достаточно велика. Существует 127-е постановление правительства, в котором указаны критерии значимости для оценки этих объектов. Оцениваются потенциальные последствия инцидента безопасности, такие как гибель людей, нарушение предоставления определенных сервисов, ущерб экологии и т.д. В зависимости от величины потенциального ущерба присваивается либо не присваивается одна из трех категорий значимости. В зависимости от категории значимости реализуется соответствующий комплекс мер по защите данных объектов — требования к защите прописаны в приказах ФСТЭК (235-м, 239-м и 31-м). Коммерческие дата-центры напрямую не попадают под действие 187-ФЗ, но как только там располагается какой-то объект КИИ, ЦОД тоже должен будет предпринимать определенные меры по обеспечению безопасности. В нынешней редакции закона в явном виде это не прописано, но такие вопросы в отрасли уже вовсю обсуждают. Скорее всего в ближайшее время они будут решены либо в виде поправок к закону, либо отдельным актом или разъяснением от ФСТЭК.

Перспективы облачного проникновения

Облачные технологии дают нам возможность внедрить такие решения, которые прежде были недоступны. Бизнесы, которые захотят повысить конкурентоспособность, со временем будут переходить в коммерческие дата-центры. Это общемировой тренд, в России он несколько тормозится из-за геополитической ситуации, но со временем технологии возьмут свое. Подходы меняются кардинально: заказчики перекладывают значительную часть головной боли по обеспечению безопасности ИТ-инфраструктуры на крупных провайдеров. Разумеется, облачные провайдеры обеспечивают гораздо более высокий уровень безопасности: обновления ПО внедряются быстрее, антивирусные базы обновляются едва ли не в режиме реального времени, но если найдется какая-то серьезная уязвимость платформы, то и последствия коснутся большего числа клиентов. Однако ожидается, что в облака уйдут не все: крупные организации топливно-энергетического комплекса и финансового сектора, например, будут использовать свои корпоративные дата-центры.

«Необходимо осознавать разницу между облачными сценариями. В случае с SaaS или PaaS облачный провайдер имеет возможность предложить дополнительные опции по обеспечению безопасности пользовательских данных напрямую. Понятно, что крупнейшие облачные вендоры способны обеспечить гораздо более высокий уровень защиты, нежели провайдеры локального значения, — они имеют возможность привлечь лучших специалистов и лучшие технологии. Плюс всегда остается возможность использовать специализированные решения от ведущих вендоров кибербезопасности, доступные в «облачном магазине».

Что же касается IaaS, то тут решение о защите целиком находится на стороне клиента. Благо существуют решения, позволяющие обеспечить ничуть не меньший уровень защиты, чем при размещении серверов в частном дата-центре, и учитывающие все особенности виртуальных и облачных сред. Более того, некоторые решения позволяют обеспечивать непрерывную защиту на протяжении всего «облачного путешествия»: от физических серверов к виртуальным и затем к облачным рабочим нагрузкам. При этом все ресурсы будут управляться едиными политиками из одной консоли», — комментирует Олег Горобец, ведущий эксперт по безопасности ЦОДов и виртуализации, «Лаборатория Касперского».

Основными потребителями облачных сервисов в России в ближайшем будущем, вероятно, будут компании малого и среднего/среднекрупного бизнеса. Наши крупнейшие компании пока не доверяют облачным провайдерам, а если и используют облачные технологии, то стараются разместить их на своих корпоративных ЦОДах, в пределах своего информационного периметра. Здесь кроется серьезная угроза для облачного рынка РФ, так как доля малого и среднего бизнеса в экономике очень мала.

Использование облачных сервисов позволяет получить такие преимущества, как снижение затрат на разработку нового продукта/услуги, снижение времени разработки, повышение безопасности. Те компании, которые первыми научатся правильно использовать облачные технологии в своем бизнесе, безусловно, получат существенные конкурентные преимущества. В 2018 г. ожидается более чем 20% рост рынка облачных услуг. Во всем мире бизнес все больше и больше использует облачные технологии, что показывает эффективность данной модели.

Сочетать решения и не потерять в безопасности

Раньше все АСУ ТП были локальными, данные не выходили за информационный периметр предприятия или холдинга, информация в облака не передавалась. Потом начался облачный ажиотаж, но вскоре выяснилось, что далеко не все сервисы можно вынести наружу, и далеко не все заказчики хотят размещать свои данные в облаках — так появился модный термин Edge Computing. Принципиальной разницы с локальными решениями у Edge Computing нет, по сути это одно и то же. Определенная революция произошла и в информационной безопасности. Когда заказчик использует граничные вычисления, ему необходимо решать те же задачи, что и при использовании классического централизованного решения.

Совсем другое — внешние облачные решения. Ответственный провайдер облачных сервисов способен обеспечить очень высокий уровень информационной безопасности, недостижимый для малого и среднего бизнеса. И здесь наблюдается если не революция, то как минимум серьезный прогресс в эволюции информационных систем и систем безопасности.

Если компания принимает решение идти в облако, то очень многое зависит от опыта поставщика облачных решений. Его надежность — это 80% успеха. При этом периметр безопасности расширяется, но рисков субъективно меньше, чем при выносе вычислений или хранения данных на периферии. Сейчас ценность граничного узла вырастает, поскольку целевые сервисы (услуги, бизнес-процессы, транзакции) больше зависят от непрерывности ИТ-сервисов, но Edge-узел выделяется из централизованной инфраструктуры со своим периметром инженерной безопасности. Часто это серверная комната старого формата, а в ней уже находятся более критичные приложения, и там тоже сохраняются факторы физической безопасности: электропитание, охлаждение, доступ, сеть. Обязательно нужно учитывать это при решении по внедрению граничных вычислений, так как на выходе получается большое количество объектов, которые нужно элементарно охранять, а часто и обеспечивать как вычислительный центр. По мере роста узлов контролировать это становится все сложнее, и единого рецепта решения проблемы нет, все зависит от конкретных объектов.